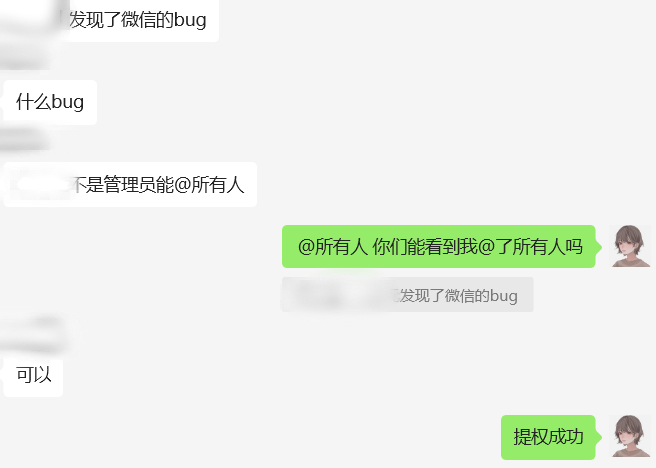

昨天晚上洗完澡,坐下来刚打开B站,首页就给我推了一个视频,封面赫然写着“微信叒爆新漏洞”,马上吸引了我的注意。很快啊,啪一下我就点了进去,迅速看完了这个视频,看完后打开微信,摩拳擦掌跃跃欲试开始复现这个漏洞。

前置任务

- 必须在pc端

- 必须有一个群的群主或管理员权限,换言之你必须要真的能@所有人

终章

- 在有权限的群里@所有人,将其ctrl+c

- 到测试群(随便哪个,是不是管理无所谓)ctrl+v,然后引用群里随便某个人,再随便写一些东西

- 发送,然后群里的其他人都会被你提到,即使你不是这个群的群主或者管理

◎ 其实这个漏洞前几年就有人用插件实现了,最近流传的方法让大家不用插件也能实现

◎ 其实这个漏洞前几年就有人用插件实现了,最近流传的方法让大家不用插件也能实现

漏洞原理

正常情况下,我们@一名用户,前端会给后端发送一段参数:

@ u s e r n a m e : w x i d _ ******* @ # - d i v i d e r ) # @ *****

而@all时发送的参数会变成:

@ u s e r n a m e : n o t i f y @ a l l @ # - d i v i d e r ) # @ 所有人

思维发散

SQL注入

SQL注入的原理就是,后端并没有对前端传入的数据进行严格过滤,使用户输入当作代码来执行,从而让用户能够操纵数据库

关于sqli,我分享一些视频如下

以下内容需掌握科学才能查看

◎ 不会真有人想在b站试试sqli吧,不会吧不会吧

◎ 不会真有人想在b站试试sqli吧,不会吧不会吧

腾讯

其实腾讯的两大通讯产品QQ和微信安全性已经毋庸置疑了,尤其是移动端。举个例子,你的个人二维码在移动端的浏览器上是打不开的,它会一直提示正在前往QQ,但其实无论你怎么升级QQ它也不会跳转到QQ的,借助第三方也不行。不信的话,你在pc端和移动端分别点击我博客下方的QQ标识,弹出的结果是不一样的。对于字符串拼接的问题,我都能想到预编译和参数化查询这些解决方法,难道腾讯的工程师还想不到吗?至于微信支付破解版?嗯,还是好好学习吧~